"일정표 위장한 한국 맞춤형 랜섬웨어 확산"

전체 맥락을 이해하기 위해서는 본문 보기를 권장합니다.

이스트시큐리티(대표 정상원)는 교육 일정표로 위장한 악성코드 첨부 메일이 국내에 유포돼 주의를 요한다고 지난 17일 밝혔다.

이스트시큐리티 시큐리티대응센터는 "이번 공격은 2016년 말부터 국내 특정 기관과 기업 임직원을 상대로 유포된 비너스락커 랜섬웨어 공격의 연장"이라며 "동원된 비너스락커 변종 랜섬웨어가 국내에서 주로 사용되는 HWP 확장자의 한글 문서 파일도 암호화해 인질로 잡는 등 한국 맞춤형 랜섬웨어 위협이 한층 커지고 있다"고 평했다.

이 글자크기로 변경됩니다.

(예시) 가장 빠른 뉴스가 있고 다양한 정보, 쌍방향 소통이 숨쉬는 다음뉴스를 만나보세요. 다음뉴스는 국내외 주요이슈와 실시간 속보, 문화생활 및 다양한 분야의 뉴스를 입체적으로 전달하고 있습니다.

(지디넷코리아=임민철 기자)이스트시큐리티(대표 정상원)는 교육 일정표로 위장한 악성코드 첨부 메일이 국내에 유포돼 주의를 요한다고 지난 17일 밝혔다.

유포 중인 메일에 첨부된 악성코드는 비너스로커(VenusLocker) 랜섬웨어의 변종이다. 비너스로커는 지난해말부터 국내 특정 기관 및 기업 임직원을 상대로 유포됐던 암호화 랜섬웨어다. HWP 파일, 즉 한글 워드 프로그램 문서를 암호화하는데다 피해자에게 한국어로 비트코인 지불 방법을 설명하기도 해 한국 맞춤형 랜섬웨어라 불린다.

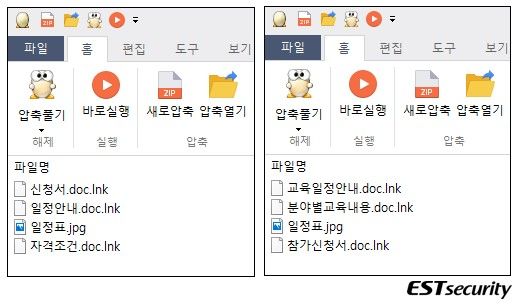

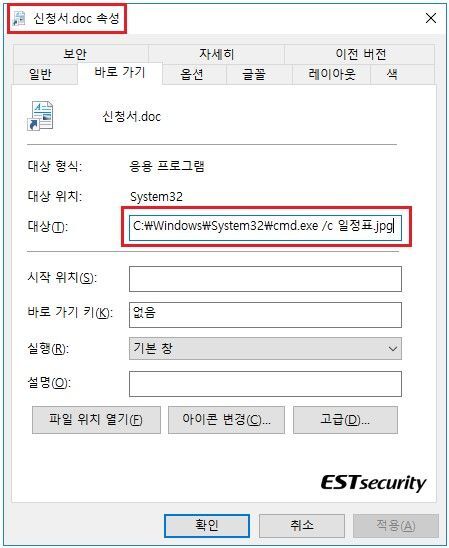

이스트시큐리티 시큐리티대응센터 측 분석에 따르면 변종 비너스로커 랜섬웨어 공격은 파일 확장자명을 숨기는 윈도 운영체제(OS) 기본 환경 설정을 악용했다. 랜섬웨어 실행 파일과 그 바로가기 파일을, 수신자가 정상적인 문서나 사진 파일로 오인하게끔 파일 확장자를 이중(.doc.lnk)으로 만들어 유포했다는 설명이다.

메일 수신자가 첨부 파일 압축을 풀면 JPG 확장자를 쓰는 사진 파일처럼 보이게 만든 실행 파일, DOC 확장자를 쓰는 문서 파일처럼 보이게 만든 바로가기(.lnk) 파일이 나온다. 수신자가 문서 파일 처럼 보이는 바로가기 파일을 열면, 사진 파일처럼 보이는 실행파일이 작동한다. 비너스로커 변종 랜섬웨어에 감염되는 순간이다.

이스트시큐리티 시큐리티대응센터는 "이번 공격은 2016년 말부터 국내 특정 기관과 기업 임직원을 상대로 유포된 비너스락커 랜섬웨어 공격의 연장"이라며 "동원된 비너스락커 변종 랜섬웨어가 국내에서 주로 사용되는 HWP 확장자의 한글 문서 파일도 암호화해 인질로 잡는 등 한국 맞춤형 랜섬웨어 위협이 한층 커지고 있다"고 평했다.

센터 측은 또 "이번 사이버 공격은 새로운 비트 코인 지갑 주소와 공식 이메일 주소를 안내하고 있으며, 랜섬웨어에 감염된 피해자의 이메일 문의를 상세하게 상담해 주는 등 비트코인 송금을 적극적으로 유도하는 모습을 보이고 있다"고 덧붙였다.

김준섭 이스트시큐리티 부사장은 "비너스락커 한국 맞춤형 랜섬웨어가 사이버 공격자들의 주요 돈벌이 수단이 되면서, 올해는 더욱 다양한 방식으로 발전된 랜섬웨어 공격이 계속될 것으로 보인다"며 "소중한 자료를 지키기 위해서는 백신을 사용하고 자료룰 백업하는 등 사용자 스스로 보안 수칙을 준수하기 위한 노력을 기울여야 한다"고 말했다.

이스트시큐리티 알약은 이 악성 파일을 ‘Trojan.Ransom.VenusLocker’라는 이름으로 탐지한다.

임민철 기자(imc@zdnet.co.kr)

Copyright © 지디넷코리아. 무단전재 및 재배포 금지.