국정원, 맛집·축제 소개 '스미싱'으로 PC·스마트폰 해킹

문자메시지(SMS)와 피싱(Phising)의 합성어인 스미싱은 돌잔치나 청첩장 등이 도착했다고 하면서 링크를 걸어 이를 클릭하면 악성코드를 심은 뒤 스마트폰 안에 있는 정보를 빼가는 것으로, 흔히 보이스피싱 조직의 범죄 수법이다.

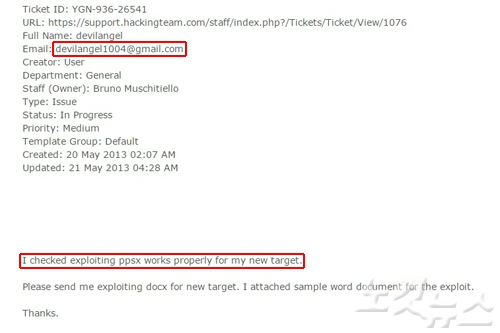

지난 6일 외부의 해킹으로 인해 유출된 해킹팀 내부 이메일을 살펴보면, 국정원 관계자로 추정되는 'devilangel'이라는 사용자는 해킹팀에 피싱용 URL 제작을 지난달 29일까지 의뢰했던 것으로 확인된다.

해킹팀 직원들이 주고받은 이메일에는 'SKA랑 연락하려면 devilangel1004@gmail.com로 연락하라'는 내용이 담겼는데, SKA는 'South Korea Army'를 지칭하는 것으로 추정된다.

새정치민주연합 김광진 의원에 따르면, 국정원 측의 이같은 피싱용 URL 제작 의뢰는 확인된 것만 87차례다.

실제 목표물(real target)을 해킹하는 방식은 이렇다.

감시대상인 목표물의 스마트폰으로 메시지를 보내 피싱용 URL을 누르게 하면 특정 웹사이트로 연결돼 자동으로 '.apk 형식'의 악성코드가 설치된다.

이어 악성코드 설치가 끝나면 의심을 할 수 없도록 미리 지정해둔 'Destination URL'로 연결된다.

'Destination URL'은 '떡볶이 맛집'이나 '금천구의 벚꽃축제' 소식을 알리는 네이버 블로그, 구글, 페이스북, 스마트폰의 업데이트 주소로 위장하기 위한 삼성 관련 URL(http://www.samsungupdate.com/category/android-apps) 등으로 국정원 측의 요청에 맞춰 해킹팀이 만들었다.

이렇게 공격을 당한 목표물의 스마트폰은 통화내역과 메시지, 이메일 등이 고스란히 노출된다.

국정원 측은 또 스마트폰 공격 말고도 PC를 통한 해킹을 위해 마이크로소프트의 워드나 파워포인트 문서 등에도 악성코드를 심어달라는 요청을 해킹팀에 했다.

이메일에 첨부파일을 보내 목표물이 이 파일은 내려 받아 열면 PC를 훤히 들여다본 것이다.

실제로 국정원은 "새로운 목표물에서 파워포인트 문서(ppsx) 공격이 잘 작동하고 있다는 것을 확인했다"는 이메일을 보내면서, 워드 문서에 쓸 악성코드을 만들어달라고 요청하기도 했다.

[CBS노컷뉴스 최인수 기자·김광일 수습기자] apple@cbs.co.kr

Copyright © 노컷뉴스. 무단전재 및 재배포 금지.

- 국정원이 해킹 콘트롤? " 전문성 인정 vs 권력남용엔 전문성"

- "국정원이 내 e메일 해킹 어떻게 알았나" 의원실 술렁

- 국정원, 이번엔 대학생 사찰 논란

- 진성준 "사이버사령부, 일과중 댓글 조직적 정황"

- "있는 법도 안 지키는 국정원에 감청지원?"

- [뒤끝작렬] 朴정부 경찰수장 수난시대…자업자득인가

- [뒤끝작렬] 스러진 DJ의 장남과 공허한 '좌파 독재'

- 문 대통령 "김정은 위원장에게 핵포기하고 경제 택해야 얘기했다"

- 가까스로 살아난 '패스트트랙'…향후 정국과 변수는?

- 폼페이오, “이란 밖 나가는 원유 없을 것"...한국 등 수입금지 예외 종료 선언