[네이트 해킹]'좀비'된 개발자 PC가 '해킹 경로'

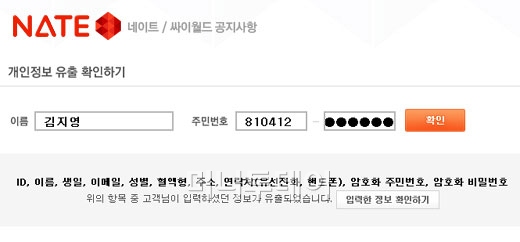

[머니투데이 성연광기자]네이트·싸이월드의 3500만명 회원 정보가 해킹된 주된 경로는 '좀비'로 둔갑한 SK커뮤니케이션즈(SK컴즈)의 개발자 PC였던 것으로 확인됐다.

29일 SK컴즈 및 관계 수사당국에 따르면, 지난 26일 네이트와 싸이월드의 3500만 회원 정보를 빼내 중국 서버로 전송된 주된 경로는 신규 악성코드에 감염된 개발자 컴퓨터였던 것으로 확인됐다.

해커는 신규 악성코드에 감염된 개발자 컴퓨터를 이용해 시스템 접근권한을 획득, 데이터베이스(DB) 서버에 접근했으며, 회원 정보를 빼내 이 정보를 중국 서버로 보냈다.

개발자 컴퓨터를 감염시킨 악성코드는 기존 백신 프로그램으로는 탐지가 어려운 신규 악성코드로, 이 악성코드에 감염되면 해커가 자기 컴퓨터처럼 맘대로 원격 조정할 수 있다.

SK컴즈와 수사당국은 개발자 컴퓨터 외에 신규 악성코드가 사내 여러 PC에서 발견됐다는 점에서 이메일을 통해 누군가 신규 악성코드에 감염되고, 이를 기점으로 사내 다수의 PC를 감염돼 결국 시스템 접근권한을 갖고 있는 개발자 컴퓨터까지 감염된 것으로 보고 있다.

결국 이같은 우회기법을 통해 방화벽 등 다단계 네트워크 방어막이 가로막고 있는 핵심 DB시스템까지 접근 가능했던 것. 허를 찌른 셈이다. 보안 시스템이 상대적으로 잘 갖춰져 있다고 평가를 받아온 SK컴즈가 사고 발생 이틀만에야 해킹 사실여부를 확인할 수 밖에 없었던 이유이기도 하다. 내부자에 의한 정상적인 접근이었기 때문이다.

보안업계의 한 관계자는 "이메일 악성코드를 통해 특정회사 PC에 감염시키고 시스템관리권한을 획득하는 수법은 그동안 주요 정부기관의 내부 정보획득에 사용돼왔던 수법"이라며 "이렇게 볼 경우, 해커는 SK컴즈를 타깃으로 이메일 악성코드를 유포한 뒤 시스템 관리권한을 획득할 때까지 잠복해있다 시스템 접근권한을 획득하자마자 범행을 저질렀을 가능성도 없지 않다"고 밝혔다.

그러나 이번에 해커가 제작한 신규 악성코드가 SK컴즈의 '네이트'를 겨냥해 제작된 것인지, 무작위적으로 이메일을 전송하던 중 SK컴즈 직원의 PC가 걸려든 것인지는 확인되지 않고 있다.

만약 무작위적으로 발송된 이메일이라는 이번 신규악성코드로 인해 적잖은 기업들이 동일한 피해를 입거나 위협에 노출될 가능성이 높은 것으로 관측된다.

한편 현재 수사당국은 악성코드 샘플 분석과 유포경위, 중국 수사당국과의 공조를 통한 중국발 IP 추적에 나선 것으로 알려졌다.

▶ 급등이 임박한 종목 '오늘의 추천주'

▶ 상위 0.1% 주식 투자기법! 오늘은 바로 이 종목이다!

▶ 오늘의 증권정보 '상승포착! 특징주!'

머니투데이 성연광기자

<저작권자 ⓒ '돈이 보이는 리얼타임 뉴스' 머니투데이, 무단전재 및 재배포 금지>

Copyright © 머니투데이 & mt.co.kr, 무단 전재 및 재배포 금지